Pretty Good Privacy

Verschlüsselung von elektronischer Kommunikation

Warum denn Verschlüsselung ?

Mehrere Millionen Menschen nutzen jeden Tag das Internet, um per email mit Freunden, Kollegen oder Geschäftspartnern zu kommunizieren. Vielen ist dabei nicht bewußt, wie unsicher dieses Medium ist. Während des Transportes vom Absender zum Empfänger passiert eine email häufig eine ganze Reihe von fremden Servern, bis sie ihr Ziel erreicht. Da bei normaler email alle Daten im Klartext verschickt werden, ist der Inhalt für jeden einsehbar, der Zugang zu diesen Servern hat oder sich Zugang dazu verschafft.

Außerdem ist es für Behörden ein leichtes, mit entsprechender Infrastruktur email-Verkehr in großen Stil abzuhören und auf bestimmte Schlüsselwörter zu untersuchen. Die Privatsphäre des Einzelnen bleibt dabei auf der Strecke. Unter anderem wird von den USA und Großbritannien ein solches System ("Echelon") unterhalten, mit dem sich vor einigen Monaten sogar das europäische Palarment auseinandergesetzt hat (Telepolis-Artikel zu dem Thema). Dabei ging es nicht nur um die Privatsphäre der Bürger der europäischen Union, sondern auch um wirtschaftliche Interessen (Industriespionage).

Zudem kann der Inhalt von emails leicht verändert werden, ohne das dieses für den Empfänger ersichtlich ist. Auch die Echtheit der Absenderangabe ist nicht ohne Weiteres überprüfbar, da es bei SMTP, dem gängigen Verfahren zum Versenden von email, keine Identitätsüberprüfung gibt. Es ist also für jeden Benutzer eines email-Programms leicht möglich, unter falschem Namen Nachrichten zu verschicken.

PGPkeys, das Schlüsselverwaltungsprogramm von PGP;

Um diese Probleme zu lösen, wurden Verfahren zur Verschlüsselung und digitalen Signierung von email entwickelt, die sicherstellen sollen, daß der Inhalt nicht von Unbefugten gelesen und die Echtheit des Inhaltes und des Absenders überprüft werden kann. Die bekanntesten Programme mit dieser Funktionalität sind Pretty Good Privacy (PGP) und der dazu kompatible Gnu Privacy Guard (GnuPG).

Und wie macht man das ?

Verschlüsselung und Signierung erfolgen im Internet meistens über sogenannte asymmetrische oder Public-Key-Verfahren. Im Gegensatz zu symmetrischen Verfahren, bei denen Absender und Empfänger über den gleichen Schlüssel verfügen müssen, gibt es bei Public-Key-Verfahren zwei Schlüssel, einen privaten und einen öffentlichen. Der Absender besitzt den privaten Schlüssel und kann mit diesem für ihn verschlüsselte emails entschlüsseln und von ihm versandte emails signieren. Der öffentliche Schlüssel wird von allen anderen benutzt, um für den Schlüsselbesitzer bestimmte emails zu verschlüsseln und dessen Signatur zu überprüfen.

Der Vorteil von asymetrischen Verfahren besteht darin, der der private Schlüssel, mit dem eine Entschlüsselung vorgenommen werden kann, nicht aus der Hand gegeben werden muß. Es reicht stattdessen, anderen Personen seinen öffentlichen Schlüssel zuzusenden, mit dem nur verschlüsselt, aber nicht entschlüsselt werden kann. Dadurch entfällt der Transport eines geheimen Schlüssels über ein unsicheres Medium wie das Internet.

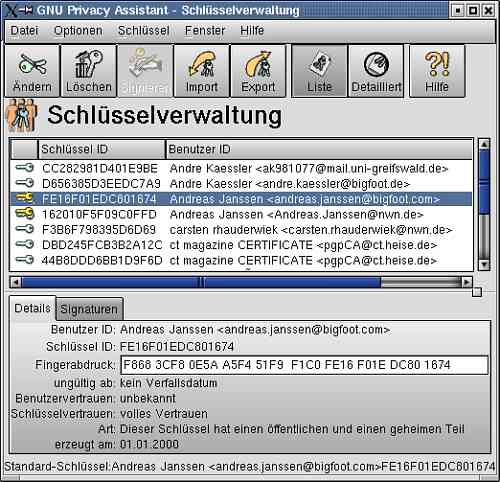

Gnu Privacy Assistant, eine graphische Oberfläche für den Gnu

Privacy Guard (GnuPG)

Um diese Verfahren zu benutzen, muß man lediglich ein Programm installieren, das diese Funktionalität bietet, und sich dann mit Hilfe dieses Programmes ein Schlüsselpaar generieren. Den öffentlichen Schlüssel schickt man dann an die Personen, mit denen man per email in Kontakt treten will und bittet diese, ihren öffentlichen Schlüssel zurückzuschicken. Nachdem man den Schlüssel in seinen Schlüsselbund importiert hat, muß man noch die Vertrauenswürdigkeit einstellen, danach kann er verwendet werden. Viele email-Programme bieten eine Schnittstelle zu PGP oder GnuPG, einige wie Outlook oder Outlook Express benötigen ein PlugIn, das von PGP aber mitgebracht wird.

Um sicherzustellen, das ein Schlüssel wirklich zu einer bestimmten Person gehört, kann man ihn genau wie eine Nachricht signieren bzw. signieren lassen. Üblicherweise überprüft eine Einrichtung, ein sogenanntes Trust Center, hierbei die Personalien und signiert daraufhin den Schlüssel mit ihrem eigenen, um die Identität zu bestätigen. Die c't bietet zum Beispiel auf großen Computermessen wie der cebit so einen Dienst an.

Wer mit mir verschlüsselt kommunizieren will, kann meinen Schlüssel herunterladen. Einfach die Datei speichern und in seinen PGP- oder GnuPG-Schlüsselbund importieren.

Weitere Informationen gibt es auf den Seiten der Kryptokampange der c't und im Einführungskapitel des PGP-Handbuches (auf Englisch).

http://www.andreasjanssen.de - andreas.janssen@gmail.com